Un cifr de proiect de la diferite companii. Cifre și criptare

Design IC este formarea cerințelor pentru soluția creată, adică. elaborarea specificațiilor tehnice.Cerințele reflectă nevoile unui public destul de larg (părți interesate, viitori utilizatori, clienți ai soluțiilor IT, etc.), pentru a-i satisface proiectul. Cu toate acestea, cerințele suferă de obicei modificări semnificative pe măsură ce proiectul progresează: ele sunt completate, modificate sau reduse.

Componența procedurilor de management al cerințelor:

- „Analiza problemelor”- dezvoltarea și acordul asupra descrierii corecte a problemei pe care noul sistem este conceput să o rezolve.

- „Identificarea nevoilor utilizatorilor”- colectarea de informații despre nevoile reale ale utilizatorilor soluției create și ale altor părți interesate; identificarea funcţiilor sistemului.

- „Definiția sistemului”- transformarea unei înțelegeri a problemei și a nevoilor utilizatorilor într-o descriere generalizată a sistemului care va satisface aceste nevoi.

- „Controlul scalei”- acord privind definirea sistemului și constrângerile de proiectare.

- „Clarificarea definiției sistemului”- dezvoltarea cerințelor detaliate pentru sistem.

- „Construirea sistemului potrivit”- metode de verificare a solutiei IT create si managementul schimbarii.

Sarcina de proces analiza problemei este de a recunoaște problemele și nevoile reale ale clientului și de a oferi soluții pentru a satisface aceste nevoi.

Procesul include următorii pași:

- A ajunge la un acord privind definirea problemei

- Identificarea cauzelor fundamentale

- Identificarea părților interesate și a utilizatorilor

- Definirea limitelor sistemului propus ca soluție

- Identificarea limitărilor.

Identificarea nevoilor utilizatorilor

O nevoie este o reflectare a unei probleme personale, de muncă sau de afaceri (sau oportunitate), a cărei soluție justifică ideea de a crea, cumpăra sau moderniza un sistem.

Identificarea nevoilor presupune îndeplinirea următoarelor sarcini:

- intervievare și chestionare;

- întâlniri de cerințe;

- brainstorming;

- utilizarea „storyboard-urilor”;

- analiza precedentului;

- interpretarea unor roluri;

- realizarea de prototipuri.

Definiția sistemului

Cerințele de sistem pot fi rareori capturate într-un singur document. Motivele rezidă în complexitatea sistemului, în organizarea cerinţelor de identificare şi documentare, sistemul poate fi membru al unei familii de produse conexe, sistemul proiectat poate satisface doar o parte din cerinţele identificate etc. Prin urmare, la Etapa definirii sistemului, este selectat un format depunerea cerințelor. Aceasta poate fi o structură ierarhică, în care cerințele sunt specificate pentru subsisteme individuale. Sau un document poate conține definiții generale ale funcțiilor sistemului, în timp ce altul poate conține cerințe specifice. (Primul se numește de obicei un concept, al doilea o specificație a cerințelor).

Etapa se încheie cu dezvoltarea și aprobarea unui concept de sistem care reflectă atât problema, cât și soluția la nivelul de vârf al abstractizării.

Managementul domeniului proiectului

Managementul domeniului proiectului este efectuat pentru a identifica domeniul real al proiectului. În acest caz, sunt rezolvate următoarele sarcini principale:

- Evaluarea priorității cerințelor.

- Estimarea complexității îndeplinirii cerințelor.

- Evaluare a riscurilor.

În ceea ce privește prioritățile, funcțiile sunt împărțite în critice (fără de care sistemul nu poate exista), importante și utile. Intensitatea muncii și riscul sunt evaluate pe o scară „scăzut – mediu – ridicat”. După aceasta, se aplică regulile euristice luarea deciziilor privind organizarea proiectului. De exemplu:

- dacă funcția este critică și are un risc ridicat, atunci trebuie implementată o strategie eficientă de atenuare a riscurilor;

- dacă o caracteristică este importantă și are un risc ridicat, poate fi dezvoltată „pe cât posibil” sau mutată la următoarea versiune;

- Dacă o caracteristică este utilă și are un risc ridicat, ar trebui să luați în considerare eliminarea completă.

Astfel, devine posibilă evidențierea obiectivă a acelor funcții care, pe de o parte, sunt necesare clientului și, pe de altă parte, pot fi efectiv implementate în cadrul proiectului.

Clarificarea definiției sistemului

La etapa de clarificare a definiției sistemului sunt detaliate cerințele pentru implementarea tehnică a sistemului, adică. sunt identificate diferite condiții sau capacități pe care trebuie să le îndeplinească sistemul. Astfel, se face o tranziție de la cerințele din domeniul problemelor (definite în etapele anterioare) la cerințele din domeniul soluțiilor.

Cerințele soluției se împart în două grupe: cerințe funcționale si nefunctionale.

Cerințe funcționale definiți acțiunile pe care sistemul trebuie să le poată efectua (fără a lua în considerare conexiunile fizice dintre elementele sale). Ele determină comportamentul extern al sistemului. Cerințe funcționale sunt folosite pentru a exprima comportamentul unui sistem prin specificarea condițiilor și capabilităților așteptate ca rezultat.

Cerințele nefuncționale descriu numai atributele unui sistem sau mediului. Cerințele nefuncționale servesc la crearea unui sistem cu o calitate acceptabilă.

Crearea sistemului potrivit

În procesul de creare a unui sistem, se efectuează două tipuri de control al corectitudinii acestuia: verificarea și validarea.

Verificarea este un proces continuu de evaluare a unui sistem pentru a determina daca rezultatele unei anumite faze satisfac conditiile impuse la inceputul acestei faze, i.e. dacă îndeplinesc nevoile ulterioare.

Trebuie verificate cel puțin următoarele:

- Potrivirea caracteristicilor la nevoi

- Conformitatea cu funcțiile cazurilor și cerințelor de utilizare derivate

- Implementarea completă a precedentelor de proiectare

- Sprijin în proiectarea aspectelor funcționale și nefuncționale ale comportamentului sistemului

- Conformitatea produsului software cu rezultatele și obiectivele de proiectare

- Acoperire completă a cerințelor și precedentelor prin teste.

Validarea este procesul de evaluare a unui sistem (sau a unei componente) în timpul sau la sfârșitul procesului de dezvoltare pentru a determina dacă acesta îndeplinește cerințele specificate.

Informatii despre proiect

Fragment din ierarhia funcțiilor agenției

Funcțiile agenției (nivelul 1)

- Contabilitatea personalului organizatiilor guvernamentale

- Managementul personalului

- Analiză

- Interacțiunea cu populația

Contabilitatea personalului organizațiilor guvernamentale (nivelul 2)

- Mentinerea datelor de referinta.

- Colectarea și stocarea informațiilor despre structura guvernului. organizatii.

- Mentinerea arhivelor de date.

Managementul resurselor umane (nivelul 2)

- Planificarea structurii organizațiilor, a programelor de personal și politici de personal.

- Pregatirea salariilor.

- Contabilitatea operațională a mișcării personalului.

- Mentinerea fluxului de documente administrative pentru evidenta personalului si munca, certificarea si determinarea nevoilor (instruire, pregatire avansata) angajatilor.

Analiză (nivel 2)

- Analiza proceselor de personal.

- Intocmirea rapoartelor analitice si statistice la cerere.

- Recrutarea personalului pentru posturile vacante.

Planificarea structurii organizațiilor, a programelor de personal și a politicilor de personal (nivelul 3)

- crearea și menținerea unei structuri corporative a unei întreprinderi sau holding de orice complexitate;

- suport pentru multiple structuri ierarhice care unesc personalul: organizatoric, functional, de proiect, bugetar;

- menținerea și planificarea tabelului de personal (SH);

Suport pentru mai multe structuri ierarhice (nivel 4)

- Adăugarea de noi tipuri de structuri;

- Editarea tipurilor existente;

- Crearea de șabloane de structură;

- Stocarea istoricului modificărilor;

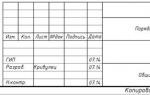

| № | Capitol |

|---|---|

| 1 | Dispoziții generale |

| 2 | Scopul și scopurile creării (dezvoltării) sistemului |

| 3 | Caracteristicile obiectului de automatizare |

| 4 | Cerințe de sistem |

| 5 | Compoziția și conținutul lucrării pentru crearea sistemului |

| 6 | Procedura de control si acceptare a sistemului |

| 7 | Cerințe pentru compoziția și conținutul lucrării pentru pregătirea obiectului de automatizare pentru punerea în funcțiune a sistemului |

| 8 | Cerințe de documentare |

| 9 | Surse de dezvoltare |

15.1. Dispoziții generale

- Numele complet al sistemului și simbolul acestuia;

- codul subiectului sau codul (numărul) contractului;

- numele întreprinderilor (asociațiilor) dezvoltatorului și clientului (utilizatorului) sistemului și detaliile acestora;

- o listă a documentelor pe baza cărora este creat sistemul, de către cine și când au fost aprobate aceste documente;

- datele planificate de început și de sfârșit pentru lucrările de creare a sistemului;

- informatii despre sursele si procedura de finantare a lucrarii;

- procedura de înregistrare și prezentare către client a rezultatelor lucrărilor privind crearea sistemului (părțile sale), privind producerea și reglarea mijloacelor individuale (hardware, software, informații) și a complexelor software și hardware (software și metodologice) ale sistem;

- alcătuirea documentației tehnice și normative utilizate;

- definiții, denumiri, abrevieri

15.1.4. Lista documentelor pe baza cărora este creat sistemul, de către cine și când au fost aprobate aceste documente

Baza dezvoltării „Personalului” AS sunt următoarele documente și reglementări:

- Contractul de stat nr. 1/11-11-11-001 din 11 noiembrie 2008 pentru implementarea primei etape a lucrărilor de creare a unui Sistem automatizat de contabilitate a personalului unificat pentru toate întreprinderile de stat „AS Personal”;

- Legea federală din 1 iulie 2006 N 555-FZ „Managementul personalului public”;

- Decretul Guvernului Federației Ruse din 1 ianuarie 2005 N 11.11 „Cu privire la programul țintă federal „Personal electronic (2002 - 2009)”;

- Conceptul de informatizare a agenției federale „Personalul guvernamental” pentru 2000-2010.

15.1.5. Datele planificate de început și de sfârșit pentru lucrul la crearea sistemului

Data planificată de începere a lucrărilor la crearea unui Sistem automatizat unificat de contabilitate a personalului pentru toate întreprinderile de stat „AS Personal” este 1 aprilie 2009.

Data planificată de finalizare a lucrărilor de creare a unui Sistem automatizat unificat de contabilitate a personalului pentru toate întreprinderile de stat „AS Personal” este 15 decembrie 2009.

15.1.6. Informații despre sursele și procedura de finanțare a lucrărilor

Sursa de finanțare este bugetul Federației Ruse.

Procedura de finanțare este determinată de termenii contractului de stat.

15.1.7. Procedura de procesare și prezentare a rezultatelor muncii către client

Sistemul este transferat sub forma unui complex funcțional bazat pe echipamentul informatic al Clientului și al Antreprenorului în termenele stabilite prin Contractul de Stat. Acceptarea sistemului se realizează de către o comisie formată din reprezentanți autorizați ai Clientului și Antreprenorului.

Procedura de prezentare a sistemului, testarea acestuia și acceptarea finală este definită în clauza 6 din prezentul mandat. Odată cu prezentarea sistemului, se depune un set de documentație elaborat de Antreprenor în conformitate cu clauza 8 din prezentul mandat.

15.1.8. Componența documentației tehnice și normative utilizate

La dezvoltarea unui sistem automatizat și la crearea documentației de proiectare și operaționale, Antreprenorul trebuie să fie ghidat de cerințele următoarelor documente de reglementare:

- GOST 34.601-90. Set de standarde pentru sisteme automate. Sisteme automatizate. Etapele creației;

- GOST 34.201-89. Tehnologia de informație. Set de standarde pentru sisteme automate. Tipuri, complexitate și desemnare a documentelor la crearea sistemelor automate;

- RD 50-34.698-90. Instrucțiuni metodice. Tehnologia de informație. Set de standarde pentru sisteme automate. Sisteme automatizate. Cerințe pentru conținutul documentelor.

Fiecare proiect trebuie să aibă propriul său simbol independent. Trebuie să lucrez cu multe organizații de design. Uneori se pare că unii oameni nu înțeleg cum să desemneze documentația de proiect.

Desemnarea documentației de proiectare constă din două părți: denumirea de bază și marca setului de desene, separate printr-o cratimă.

XXXX-YY-ZZ

ХХХХ – desemnarea organizației de proiectare;

YY - numărul clădirii sau structurii conform planului general;

ZZ – marca setului principal de desene.

De exemplu, 2014-1-EM1, 2014-1-EM2, 2014-2-EP.

Litera majusculă „H” este adăugată la denumirile schițelor printr-o perioadă.

Exemplu: ХХХХ-YY-ZZ.Н

Documentele text incluse în lista documentelor anexate trebuie să aibă o denumire cu adăugarea majusculelor corespunzătoare, separate de un punct:

CO - pentru specificarea echipamentelor;

LO - pentru chestionar;

LS - pentru devizele locale;

VM - pentru enunțul cerințelor materiale;

VR - pentru raportarea volumului lucrărilor de instalare și construcție.

Exemplu: 2014-1-EM.LO1

Aș dori să remarc că aici (unde am lucrat și am lucrat) se obișnuiește să se atribuie litera „C” caietului de sarcini și „OL” chestionarelor.

După cum puteți vedea, aici sunt adăugate numărul contractului proiectantului general (precum și al antreprenorului, dacă există) și anul.

1 Documentație de funcționare electrică. Cerințe generale și recomandări pentru compoziție și proiectare. (Înlocuiește VSN 381-85). Moscova 1993.

2 Instrucțiuni pentru pregătirea documentației de proiect.

3 GOST R 21.1101—2009. Sistem de documente de proiectare pentru constructii. Cerințe de bază pentru proiectare și documentație de lucru.

Ce reguli de desemnare a PSD urmați?

Nevoia de a cripta corespondența a apărut în lumea antică și au apărut cifrurile simple de înlocuire. Mesajele criptate au determinat soarta multor bătălii și au influențat cursul istoriei. De-a lungul timpului, oamenii au inventat metode de criptare din ce în ce mai avansate.

Codul și cifrul sunt, de altfel, concepte diferite. Primul înseamnă înlocuirea fiecărui cuvânt din mesaj cu un cuvânt cod. Al doilea este criptarea fiecărui simbol al informațiilor folosind un algoritm specific.

După ce matematica a început să codifice informații și a fost dezvoltată teoria criptografiei, oamenii de știință au descoperit multe proprietăți utile ale acestei științe aplicate. De exemplu, algoritmii de decodare au ajutat la descifrarea limbilor moarte, cum ar fi egipteana antică sau latina.

Steganografie

Steganografia este mai veche decât codarea și criptarea. Această artă a apărut cu mult timp în urmă. Înseamnă literal „scriere ascunsă” sau „scriere secretă”. Deși steganografia nu corespunde întocmai cu definiția unui cod sau a unui cifr, este menită să ascundă informațiile de privirile indiscrete.

Steganografia este cel mai simplu cifr. Exemple tipice sunt notele înghițite acoperite cu ceară sau un mesaj pe un cap ras care este ascuns sub creșterea părului. Cel mai clar exemplu de steganografie este metoda descrisă în multe cărți de poliție englezești (și nu numai), când mesajele sunt transmise printr-un ziar în care literele sunt marcate discret.

Principalul dezavantaj al steganografiei este că un străin atent îl poate observa. Prin urmare, pentru a preveni citirea cu ușurință a mesajului secret, se folosesc metode de criptare și codare împreună cu steganografia.

ROT1 și cifrul Caesar

Numele acestui cifr este ROTATE 1 litera înainte și este cunoscut de mulți școlari. Este un simplu cifr de substituție. Esența sa este că fiecare literă este criptată prin mutarea alfabetului cu 1 literă înainte. A -> B, B -> B, ..., I -> A. De exemplu, să criptăm expresia „Nastya noastră plânge tare” și să obținem „obshb Obtua dspnlp rmbsheu”.

Cifrul ROT1 poate fi generalizat la un număr arbitrar de decalaje, apoi se numește ROTN, unde N este numărul cu care ar trebui să fie compensată criptarea literelor. În această formă, cifrul este cunoscut din cele mai vechi timpuri și este numit „cifrul Cezar”.

Cifrul Caesar este foarte simplu și rapid, dar este un cifr simplu cu o singură permutare și, prin urmare, este ușor de spart. Având un dezavantaj similar, este potrivit doar pentru farsele copiilor.

Cifre de transpunere sau permutare

Aceste tipuri de cifruri simple de permutare sunt mai serioase și au fost utilizate în mod activ nu cu mult timp în urmă. În timpul Războiului Civil American și al Primului Război Mondial, a fost folosit pentru a transmite mesaje. Algoritmul său constă în rearanjarea literelor - scrieți mesajul în ordine inversă sau rearanjați literele în perechi. De exemplu, să criptăm expresia „Codul Morse este și un cifru” -> „Akubza ezrom - ezhot rfish”.

Cu un algoritm bun care determina permutări arbitrare pentru fiecare simbol sau grup al acestora, cifrul a devenit rezistent la crăparea simplă. Dar! Doar la timp. Deoarece cifrul poate fi spart cu ușurință prin simpla forță brută sau potrivirea dicționarului, astăzi orice smartphone îl poate descifra. Prin urmare, odată cu apariția computerelor, acest cifru a devenit și un cod pentru copii.

Codul Morse

Alfabetul este un mijloc de schimb de informații și sarcina sa principală este de a face mesajele mai simple și mai ușor de înțeles pentru transmitere. Deși acest lucru este contrar scopului pentru care este destinată criptarea. Cu toate acestea, funcționează ca cele mai simple cifruri. În sistemul Morse, fiecare literă, număr și semn de punctuație are propriul cod, alcătuit dintr-un grup de liniuțe și puncte. Când transmiteți un mesaj folosind telegraful, liniuțele și punctele reprezintă semnale lungi și scurte.

Telegraful și alfabetul au fost primul care a brevetat invenția „sa” în 1840, deși dispozitive similare fuseseră inventate înaintea lui atât în Rusia, cât și în Anglia. Dar cui îi pasă acum... Telegraful și codul Morse au avut o influență foarte mare asupra lumii, permițând transmiterea aproape instantanee a mesajelor pe distanțe continentale.

Substituție monoalfabetică

Codul ROTN și Morse descris mai sus sunt reprezentanți ai fonturilor de înlocuire monoalfabetice. Prefixul „mono” înseamnă că în timpul criptării, fiecare literă a mesajului original este înlocuită cu o altă literă sau cod dintr-un singur alfabet de criptare.

Descifrarea cifrurilor simple de substituție nu este dificilă, iar acesta este principalul lor dezavantaj. Ele pot fi rezolvate prin căutare simplă sau analiză de frecvență. De exemplu, se știe că cele mai folosite litere în limba rusă sunt „o”, „a”, „i”. Astfel, putem presupune că în textul cifrat, literele care apar cel mai adesea înseamnă fie „o”, „a”, fie „i”. Pe baza acestor considerații, mesajul poate fi descifrat chiar și fără căutare pe computer.

Se știe că Maria I, regina Scoției din 1561 până în 1567, a folosit un cifr de substituție monoalfabetic foarte complex, cu combinații multiple. Cu toate acestea, dușmanii ei au reușit să descifreze mesajele, iar informațiile au fost suficiente pentru a o condamna pe regina la moarte.

Cifrul Gronsfeld sau substituție polialfabetică

Cifrurile simple sunt considerate inutile de criptografie. Prin urmare, multe dintre ele au fost modificate. Cifrul Gronsfeld este o modificare a cifrului Caesar. Această metodă este mult mai rezistentă la hacking și constă în faptul că fiecare caracter al informațiilor codificate este criptat folosind unul dintre alfabete diferite, care se repetă ciclic. Putem spune că aceasta este o aplicație multidimensională a celui mai simplu cifr de substituție. De fapt, cifrul Gronsfeld este foarte asemănător cu cel discutat mai jos.

Algoritmul de criptare ADFGX

Acesta este cel mai faimos cifr din Primul Război Mondial folosit de germani. Cifrul și-a primit numele deoarece algoritmul de criptare a determinat toate cifrgramele să alterneze aceste litere. Alegerea literelor în sine a fost determinată de comoditatea lor atunci când sunt transmise prin linii telegrafice. Fiecare literă din cifr este reprezentată de două. Să ne uităm la o versiune mai interesantă a pătratului ADFGX care include numere și se numește ADFGVX.

| A | D | F | G | V | X | |

| A | J | Q | A | 5 | H | D |

| D | 2 | E | R | V | 9 | Z |

| F | 8 | Y | eu | N | K | V |

| G | U | P | B | F | 6 | O |

| V | 4 | G | X | S | 3 | T |

| X | W | L | Q | 7 | C | 0 |

Algoritmul pentru alcătuirea pătratului ADFGX este următorul:

- Luăm n litere aleatoare pentru a desemna coloane și rânduri.

- Construim o matrice N x N.

- Introducem în matrice alfabetul, numerele, semnele, împrăștiate aleatoriu în celule.

Să facem un pătrat similar pentru limba rusă. De exemplu, să creăm un pătrat ABCD:

| A | B | ÎN | G | D | |

| A | A EI | N | b/b | A | I/Y |

| B | H | V/F | H/C | Z | D |

| ÎN | Sh/Sch | B | L | X | eu |

| G | R | M | DESPRE | YU | P |

| D | ȘI | T | C | Y | U |

Această matrice arată ciudat, deoarece un număr de celule conțin două litere. Acest lucru este acceptabil; sensul mesajului nu se pierde. Se poate restaura cu ușurință. Să criptăm expresia „Cifrare compactă” folosind acest tabel:

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | |

| Fraza | LA | DESPRE | M | P | A | LA | T | N | Y | Y | SH | ȘI | F | R |

| Cifru | bv | paznici | GB | gd | Ah | bv | db | ab | dg | iad | va | iad | bb | Ha |

Astfel, mesajul final criptat arată astfel: „bvgvgbgdagbvdbabdgvdvaadbbga”. Desigur, germanii au trecut o linie similară prin mai multe cifruri. Iar rezultatul a fost un mesaj criptat foarte rezistent la piratare.

Cifrul Vigenère

Acest cifru este cu un ordin de mărime mai rezistent la fisurare decât cele monoalfabetice, deși este un simplu cifru de înlocuire a textului. Cu toate acestea, datorită algoritmului său robust, a fost considerat imposibil de piratat pentru o lungă perioadă de timp. Primele sale mențiuni datează din secolul al XVI-lea. Vigenère (un diplomat francez) este considerat în mod eronat inventatorul său. Pentru a înțelege mai bine despre ce vorbim, luați în considerare tabelul Vigenère (pătrat Vigenère, tabula recta) pentru limba rusă.

Să începem să criptăm expresia „Kasperovich râde”. Dar pentru ca criptarea să reușească, aveți nevoie de un cuvânt cheie - să fie „parolă”. Acum să începem criptarea. Pentru a face acest lucru, notăm cheia de atâtea ori încât numărul de litere din ea corespunde numărului de litere din fraza criptată, repetând cheia sau tăind-o:

Acum, folosind planul de coordonate, căutăm o celulă care este intersecția perechilor de litere și obținem: K + P = b, A + A = B, C + P = B etc.

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | |

| Cifru: | Kommersant | B | ÎN | YU | CU | N | YU | G | SCH | ȘI | E | Y | X | ȘI | G | A | L |

Obținem că „Kasperovich râde” = „abvyusnyugshch eykhzhgal”.

Ruperea cifrului Vigenère este atât de dificilă, deoarece analiza frecvenței necesită cunoașterea lungimii cuvântului cheie pentru ca acesta să funcționeze. Prin urmare, hacking-ul implică aruncarea aleatorie a unui cuvânt cheie și încercarea de a sparge mesajul secret.

De asemenea, trebuie menționat faptul că, pe lângă o cheie complet aleatorie, poate fi folosit un tabel Vigenère complet diferit. În acest caz, pătratul Vigenère este format din alfabetul rus scris linie cu linie cu un offset de unu. Ceea ce ne duce la cifrul ROT1. Și la fel ca în cifrul Caesar, offset-ul poate fi orice. Mai mult, ordinea literelor nu trebuie să fie alfabetică. În acest caz, tabelul în sine poate fi o cheie, fără a ști care va fi imposibil să citești mesajul, chiar știind cheia.

Codurile

Codurile reale constau în corespondențe pentru fiecare cuvânt dintr-un cod separat. Pentru a lucra cu ele, aveți nevoie de așa-numitele cărți de coduri. De fapt, acesta este același dicționar, care conține doar traduceri ale cuvintelor în coduri. Un exemplu tipic și simplificat de coduri este tabelul ASCII - cifrul internațional al caracterelor simple.

Principalul avantaj al codurilor este că sunt foarte greu de descifrat. aproape nu funcționează când le piratați. Punctul slab al codurilor este, de fapt, cărțile în sine. În primul rând, pregătirea lor este un proces complex și costisitor. În al doilea rând, pentru inamici se transformă într-un obiect dorit, iar interceptarea chiar și a unei părți din carte îi obligă să schimbe complet toate codurile.

În secolul al XX-lea, multe state foloseau coduri pentru a transmite date secrete, schimbând cartea de coduri după o anumită perioadă. Și au vânat activ cărțile vecinilor și adversarilor lor.

"Enigmă"

Toată lumea știe că Enigma a fost principala mașină de criptare nazistă în timpul celui de-al Doilea Război Mondial. Structura Enigma include o combinație de circuite electrice și mecanice. Cum se dovedește cifrul depinde de configurația inițială a Enigmei. În același timp, Enigma își schimbă automat configurația în timpul funcționării, criptând un mesaj în mai multe moduri pe întreaga sa lungime.

Spre deosebire de cele mai simple cifruri, Enigma a oferit trilioane de combinații posibile, ceea ce a făcut ca spargerea informațiilor criptate să fie aproape imposibilă. La rândul lor, naziștii aveau pregătită o combinație specifică pentru fiecare zi, pe care o foloseau într-o anumită zi pentru a transmite mesaje. Prin urmare, chiar dacă Enigma a căzut în mâinile inamicului, nu a contribuit în niciun fel la descifrarea mesajelor fără a intra în fiecare zi în configurația necesară.

Ei au încercat activ să spargă Enigma pe tot parcursul campaniei militare a lui Hitler. În Anglia, în 1936, a fost construit în acest scop unul dintre primele dispozitive de calcul (mașina Turing), care a devenit prototipul computerelor în viitor. Sarcina lui a fost să simuleze funcționarea a câtorva zeci de Enigme simultan și să difuzeze mesaje naziste interceptate prin ele. Dar chiar și mașina Turing a fost capabilă doar ocazional să spargă un mesaj.

Criptare cu cheie publică

Cel mai popular dintre care este folosit peste tot în tehnologie și sisteme informatice. Esența sa constă, de regulă, în prezența a două chei, dintre care una este transmisă public, iar a doua este secretă (privată). Cheia publică este folosită pentru a cripta mesajul, iar cheia secretă este folosită pentru a-l decripta.

Rolul cheii publice este cel mai adesea un număr foarte mare, care are doar doi divizori, fără a număra unul și numărul în sine. Împreună, acești doi divizori formează cheia secretă.

Să ne uităm la un exemplu simplu. Fie cheia publică să fie 905. Împărțitorii ei sunt numerele 1, 5, 181 și 905. Atunci cheia secretă va fi, de exemplu, numărul 5*181. Ai zice că e prea simplu? Ce se întâmplă dacă numărul public este un număr cu 60 de cifre? Este dificil din punct de vedere matematic să calculezi divizorii unui număr mare.

Pentru un exemplu mai realist, imaginați-vă că retrageți bani de la un bancomat. Când un card este citit, datele personale sunt criptate cu o anumită cheie publică, iar din partea băncii informațiile sunt decriptate cu o cheie secretă. Și această cheie publică poate fi schimbată pentru fiecare operațiune. Dar nu există modalități de a găsi rapid divizoare de cheie atunci când o interceptați.

Durabilitatea fontului

Puterea criptografică a unui algoritm de criptare este capacitatea sa de a rezista la hacking. Acest parametru este cel mai important pentru orice criptare. Este evident că cifrul de substituție simplu, care poate fi descifrat de orice dispozitiv electronic, este unul dintre cele mai instabile.

Până în prezent, nu există standarde uniforme prin care să poată fi evaluată puterea unui cifr. Acesta este un proces lung și intensiv în muncă. Cu toate acestea, există o serie de comisii care au produs standarde în acest domeniu. De exemplu, cerințele minime pentru Standardul de criptare avansată sau algoritmul de criptare AES, dezvoltat de NIST SUA.

Pentru referință: cifrul Vernam este recunoscut drept cel mai rezistent cifr la spargere. În același timp, avantajul său este că, conform algoritmului său, este cel mai simplu cifr.

La întocmirea documentației proiectului, apare întrebarea - ce cod să atribuiți proiectului. Dacă apelăm la GOST cu el, avem două opțiuni:

1 – numărul de serie al documentului

A doua opțiune pentru compilarea unui cifr constă din codul organizației dezvoltatorului, codul caracteristicilor de clasificare ale sistemului, numărul de înregistrare prin:

Cod de organizare-dezvoltatorul este atribuit în conformitate cu clasificatorul național al întreprinderilor, instituțiilor și organizațiilor (OKPO) sau conform regulilor stabilite de normativele și documentația tehnică din industrie.

Cod OK(Clasificatorul general al tipurilor de activități economice) caracteristicile de clasificare ale unui sistem sau ale părții acestuia (subsistem, complex, componentă) sunt atribuite în conformitate cu regulile stabilite în industrie pe baza subclasei 425 a clasificatorului de produse din întreaga Uniune și/sau clasificator All-Union al subsistemelor și complexelor de sarcini ale sistemelor de control automatizate - 1 84 154 .

Număr de înregistrare– numărul de înregistrare de serie al sistemului (parte a sistemului) este atribuit de către serviciul organizației dezvoltatorului, care este responsabil pentru menținerea indexului cardului și înregistrarea desemnărilor. Numerele de înregistrare sunt atribuite de la 001 la 999 pentru fiecare cod caracteristic de înregistrare.

Cod document este format din două caractere alfanumerice. Codul documentelor definit de acest standard se introduce conform coloanei 3. Codul documentelor suplimentare este format astfel: primul caracter este o literă care indică tipul documentului conform Tabelului. 1, al doilea caracter este un număr sau o literă care indică numărul de serie al unui document de acest tip. Codul documentului este separat de denumirea anterioară printr-un punct.

Numerele de serie ale documentelor este atribuit un nume (2 caractere), începând cu al doilea și separat de denumirea anterioară printr-un punct.

Numărul de revizuire a documentului atribuite începând cu a doua în ordine crescătoare de la 2 la 9 și separate de valoarea anterioară printr-un punct. Numărul ediției următoare este atribuit în cazurile în care ediția anterioară este păstrată (nu anulată).

Numărul piesei documentului separate de denumirea anterioară printr-o cratimă. Dacă documentul constă dintr-o singură parte, atunci cratima nu este inserată și numărul piesei documentului nu este atribuit.

Atributul documentului, executat pe suport informatic, se introduce dacă este necesar. Litera „M” este separată de denumirea anterioară printr-un punct.

Un exemplu de cod de document de proiectare:

40072920.46690.103.SA.01.1-2.M

Tabelul 1: Numele documentelor specifice dezvoltate la proiectarea sistemului ca întreg sau parțial din acesta.

|

Etapa de creație |

Titlul documentului |

Cod document |

O parte a proiectului |

A apartine lui |

Instructiuni aditionale |

|

|

documentația de proiectare și estimare |

documentatie operationala |

|||||

| EP | Fișă de proiect preliminar | EP * | SAU | - | - | - |

| Notă explicativă la proiectul preliminar | P1 | SAU | - | - | - | |

| EP,TP | Organigrama | CO | SAU | - | - | Este permisă includerea P3 sau PV în document |

| C1* | ACEA | X | - | |||

| Diagrama structurii funcționale | C2* | SAU | - | - | La elaborarea documentelor CO, C1, C2, C3 în stadiul ES, este permisă includerea lor în documentul P1 | |

| Lista sarcinilor pentru dezvoltarea mijloacelor tehnice specializate (noi). | LA 9 | ACEA | X | - | La dezvoltarea în stadiul TP, este permisă includerea P2 în document | |

| Schema de automatizare | C3* | ACEA | X | - | - | |

| Specificații tehnice pentru dezvoltarea mijloacelor tehnice specializate (noi). | - | ACEA | - | - | Proiectul nu include | |

| TP | Sarcini pentru dezvoltarea construcțiilor, electrice, sanitare și alte secțiuni ale proiectului legate de crearea sistemului | - | ACEA | X | - | Proiectul nu include |

| Fișă de proiect tehnic | TP * | SAU | - | - | - | |

| Lista articolelor achiziționate | VP * | SAU | - | - | - | |

| Lista semnalelor de intrare și a datelor | ÎN 1 | ȘI DESPRE | - | - | - | |

| Lista semnalelor de ieșire (documente) | LA 2 | ȘI DESPRE | - | - | - | |

| Lista sarcinilor pentru dezvoltarea construcțiilor, electrice, sanitare și alte secțiuni ale proiectului legate de crearea sistemului | LA 3 | ACEA | X | - | Este permisă includerea P2 în document | |

| Notă explicativă la proiectul tehnic | P2 | SAU | - | - | Include un plan de acțiune pentru pregătirea instalației pentru punerea în funcțiune a sistemului | |

| Descrierea funcțiilor automate | P3 | SAU | - | - | - | |

| Descrierea declarației sarcinii (set de sarcini) | P4 | SAU | - | - | Este permisă includerea P2 sau P3 în documente | |

| Descrierea suportului informatic al sistemului | P5 | ȘI DESPRE | - | - | - | |

| Descrierea organizării bazei de informații | P6 | ȘI DESPRE | - | - | - | |

| TP | Descrierea sistemelor de clasificare și codificare | P7 | ȘI DESPRE | - | - | - |

| Descrierea matricei de informații | P8 | ȘI DESPRE | - | - | - | |

| Descrierea complexului de mijloace tehnice | P9 | ACEA | - | - | Pentru sarcină este permisă includerea în documentul 46 conform GOST 19.101 | |

| Descrierea software-ului | PA | DE | - | - | - | |

| Descrierea algoritmului (procedura de proiectare) | PB | MO | - | - | Este permisă includerea P2, P3 sau P4 în documente | |

| Descrierea structurii organizatorice | PV | OO | - | - | - | |

| Planul de amenajare | C8 | ACEA | X | - | Este permisă includerea P9 în document | |

| Lista echipamentelor și materialelor | - | ACEA | X | - | - | |

| Calcul de deviz local | B2 | SAU | X | - | - | |

| TP, RD | Evaluarea proiectării fiabilității sistemului | B1 | SAU | - | - | - |

| Desenul formularului de document (cadru video) | C9 | ȘI DESPRE | - | X | La etapa TP este permisă includerea P4 sau P5 în documente | |

| RD | Lista deținătorilor originali | DP* | SAU | - | - | - |

| Lista documentelor operaționale | ED* | SAU | - | X | - | |

| Specificații hardware | LA 4 | ACEA | X | - | - | |

| Cerințe pentru lista de materiale | LA 5 | ACEA | X | - | - | |

| Lista de medii de stocare pentru computer | VM* | ȘI DESPRE | - | X | - | |

| Matrice de intrare | LA 6 | ȘI DESPRE | - | X | - | |

| RD | Directorul bazei de date | LA 7 | ȘI DESPRE | - | X | - |

| Compoziția datelor de ieșire (mesaje) | LA 8 | ȘI DESPRE | - | X | - | |

| Estimări locale | B3 | SAU | X | - | - | |

| Metodologia (tehnologia) proiectării asistate de calculator | I1 | OO | - | X | - | |

| Instructiuni tehnologice | ȘI 2 | OO | - | X | - | |

| Manualul utilizatorului | I3 | OO | - | X | - | |

| Instrucțiuni pentru crearea și întreținerea unei baze de date (set de date) | I4 | ȘI DESPRE | - | X | - | |

| Instrucțiuni de utilizare KTS | IE | ACEA | - | X | - | |

| Schema cablajului extern | C4* | ACEA | X | - | Permis să fie executat sub formă de tabele | |

| Schema cablajului extern | C5* | ACEA | X | - | La fel | |

| Tabel de conexiuni și conexiuni | C6 | ACEA | X | - | - | |

| Diagrama de diviziune a sistemului (structurală) | E1* | ACEA | - | - | - | |

| Desen vedere generală | VO * | ACEA | X | - | - | |

| Desen montaj echipament tehnic | SA | ACEA | X | - | - | |

| Diagramă schematică | SB | ACEA | X | - | - | |

| Diagrama structurală a unui complex de mijloace tehnice | C1* | ACEA | X | - | - | |

| Planul de amenajare a echipamentelor și cablajului | C7 | ACEA | X | - | - | |

| Descrierea procesului tehnologic de prelucrare a datelor (inclusiv teleprocesare) | PG | OO | - | X | - | |

| Descrierea generală a sistemului | PD | SAU | - | X | - | |

| Program și metodologie de testare (componente, complexe de echipamente de automatizare, subsisteme, sisteme) | PM * | SAU | - | - | - | |

| Formă | FO * | SAU | - | X | - | |

| Pașaport | PS * | SAU | - | X | - | |

| * Documente al căror cod este stabilit în conformitate cu cerințele standardelor ESKD | ||||||

În această zi, Serviciul Criptografic Rus își sărbătorește sărbătoarea profesională.

"Criptografie" din greaca veche inseamna „scriere secretă”.

Cum ai ascuns cuvintele înainte?

O metodă deosebită de transmitere a unei scrisori secrete a existat în timpul domniei dinastiei faraonilor egipteni:

au ales un sclav. I-au bărbierit capul chel și au pictat mesajul pe el cu vopsea vegetală rezistentă la apă. Când părul a crescut din nou, a fost trimis destinatarului.

Cifru- acesta este un fel de sistem de conversie a textului cu un secret (cheie) pentru a asigura secretul informațiilor transmise.

AiF.ru a făcut o selecție de fapte interesante din istoria criptării.

Toate scrierile secrete au sisteme

1. Acrostic- un text cu sens (cuvânt, frază sau propoziție), alcătuit din literele inițiale ale fiecărui rând din poezie.

Iată, de exemplu, o poezie ghicitoare cu răspunsul în primele litere:

D Sunt cunoscut sub numele meu;

R Necinstiții și nevinovații jură pe el,

U Sunt mai mult decât un tehnician în dezastre,

ȘI Viața este mai dulce cu mine și în cel mai bun lot.

B Pot sluji singur armonia sufletelor pure,

Aîntre răufăcători – nu am fost creat.

Yuri Neledinsky-Meletsky

Serghei Esenin, Anna Akhmatova, Valentin Zagoryansky au folosit adesea acrostice.

2. Litoree- un tip de scriere criptată folosit în literatura rusă antică scrisă de mână. Poate fi simplu și înțelept. Una simplă se numește scriere gibberish, constă în următoarele: plasarea literelor consoane pe două rânduri în ordinea:

folosesc în scris litere mari în loc de cele mai mici și invers, iar vocalele rămân neschimbate; de exemplu, tokepot = pisoiși așa mai departe.

Litoree înțeleaptă implică reguli de substituție mai complexe.

3. „ROT1”- un cod pentru copii?

Poate că l-ați folosit și în copilărie. Cheia cifrului este foarte simplă: fiecare literă a alfabetului este înlocuită cu următoarea literă.

A este înlocuit cu B, B este înlocuit cu C și așa mai departe. „ROT1” înseamnă literal „rotiți înainte cu 1 literă din alfabet”. Fraza „Îmi place borșul” se va transforma într-o frază secretă „Ah myvmya”. Acest cifru este menit să fie distractiv și ușor de înțeles și de descifrat, chiar dacă cheia este folosită invers.

4. Din rearanjarea termenilor...

În timpul Primului Război Mondial, mesajele confidențiale au fost trimise folosind așa-numitele fonturi de permutare. În ele, literele sunt rearanjate folosind anumite reguli sau chei date.

De exemplu, cuvintele pot fi scrise invers, astfel încât fraza „Mama a spălat cadrul” se transformă într-o frază „amam alym umar”. O altă cheie de permutare este rearanjarea fiecărei perechi de litere astfel încât mesajul anterior să devină „Sunt sunt y al ar um”.

Se poate părea că regulile complexe de permutare pot face aceste cifruri foarte dificile. Cu toate acestea, multe mesaje criptate pot fi decriptate folosind anagrame sau algoritmi de computer moderni.

5. Cifrul de alunecare al lui Cezar

Este format din 33 de cifruri diferite, câte unul pentru fiecare literă a alfabetului (numărul de cifruri variază în funcție de alfabetul limbii folosite). Persoana trebuia să știe ce cifră Iulius Caesar să folosească pentru a descifra mesajul. De exemplu, dacă se folosește cifra E, atunci A devine E, B devine F, C devine Z și așa mai departe alfabetic. Dacă se folosește cifrul Y, atunci A devine Y, B devine Z, B devine A și așa mai departe. Acest algoritm stă la baza multor cifruri mai complexe, dar în sine nu oferă o protecție fiabilă pentru secretul mesajelor, deoarece verificarea a 33 de chei de cifrare diferite va dura un timp relativ scurt.

Nimeni nu putea. Incearca-l

Mesajele publice criptate ne tachinează cu intriga lor. Unele dintre ele rămân încă nerezolvate. Aici sunt ei:

Kryptos. O sculptură creată de artistul Jim Sanborn care se află în fața sediului Central Intelligence Agency din Langley, Virginia. Sculptura conține patru criptări; codul celui de-al patrulea nu a fost încă spart. În 2010, a fost dezvăluit că caracterele 64-69 NYPVTT din partea 4 înseamnă cuvântul BERLIN.

Acum că ați citit articolul, probabil că veți putea rezolva trei cifruri simple.

Lăsați opțiunile dvs. în comentariile acestui articol. Răspunsul va apărea la ora 13:00 pe 13 mai 2014.

Răspuns:

1) Farfurie

2) Puiul de elefant s-a săturat de tot

3) Vreme bună